思科、華為、H3C交換器巡檢命令全整理

通信弱电交流学习

01.思科交換器巡檢命令

1、show interface stats:查看交換器所有介面目前介面流量

2、show running-config:查看目前設備配置

3、show version:查看IOS版資訊及設備正常運作時間

4、show clock:查看設備時鐘訊息

5、show vtp status:查看交換器vtp設定模式

6、show vtp password:查看交換器vtp設定口令

7、show env all:查看設備溫度,電源與風扇運轉參數及是否警報

8、show inventory:調取設備內部闆卡出廠模組型號及序號

9、show spanning-tree root:查看交換器產生樹根位置

10、show cdp neighbors:查看鄰接cisco設備基本資訊

11、show cdp neighbors detail:查看鄰接cisco設備詳細信息

13、show interface summary:查看交換器所有介面目前介面流量

14、show interface |ierrors|FastEthernet|GigabitEthernet:查看介面是否有大量input或output errors套件錯誤

15、show processes cpu:查看設備cpu負載

16、show processes mem:查看設備mem負載

17、show access-list:查看存取控制清單配置及匹配資料包數量

18、show logging:查看本機內部日誌記錄狀況

19、show ip… Continue reading

思科收購Cilium對開發者的意義

原创 岱军 云云众生s

思科收購Isovalent,取得開源專案Cilium。 Cilium利用eBPF(擴展伯克利包過濾器)技術,實現核心級網路與安全。

譯自Cisco Gets Cilium: What It Means for Developers,作者 Torsten Volk。

2023年底,思科宣布意圖收購Isovalent,這是Cilium開源專案背後的公司。 Cilium利用eBPF(擴充伯克利包過濾器)進行核心級網路與安全,是2023年雲端原生空間中值得注意的重要進展之一。

Cilium利用eBPF提供進階網路和安全控制。 eBPF是一項Linux核心技術,可讓動態插入強大的安全、可見性和網路控制邏輯。 這項技術在Cilium中被用來提供高效能網路、多叢集和多雲能力以及進階負載平衡。 Isovalent由一批享譽盛名的投資者支持,如Google、安德森·霍洛威茨(Andreessen Horowitz)、微軟、Grafana以及思科本身。 但是思科為什麼真的要進行這項收購,它對應用程式開發者和DevOps專業人員意味著什麼呢?

讓我們從頭開始

Dan Wendlandt,CEO,和Thomas Graf(CTO)都參與了Open vSwitch和Nicira的網路虛擬化平台(NVP)的誕生,後來成為VMware最重要的產品之一:軟體定義網路(SDN)的NSX平台 。 SDN的全部意義在於將網路交換器轉換為軟體。 這使得應用程式開發者能夠快速迭代和部署網路配置,例如微分段,與應用開發週期同步。 DevOps人員可以自動化和簡化網路供應和管理流程,使其與CI/CD管線保持一致。 安全專業人員可以以程式方式強制細粒度的安全策略和隔離網路流量,以增強整體安全態勢。 這一切聽起來都很棒,那我們為什麼需要Cilium和eBPF呢?

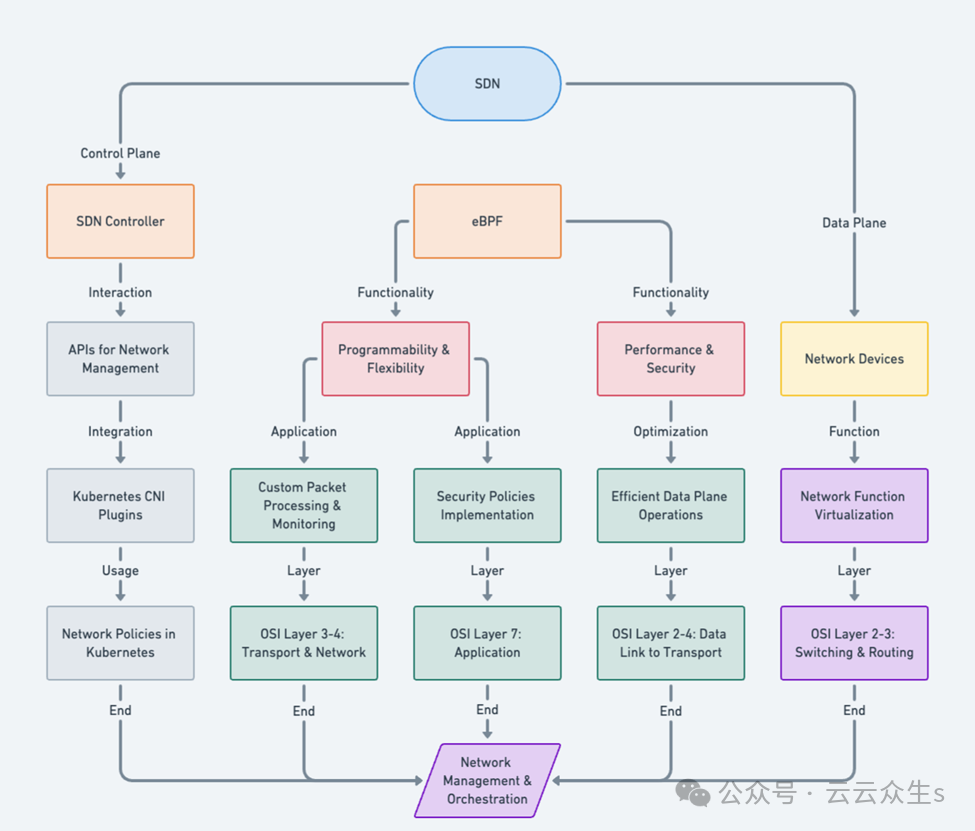

SDN和帶有eBPF的Cilium

網路中SDN和eBPF的詳細集成

SDN透過可程式介面在第1、2和3層提供對網路配置和管理的控制。 另一方面,利用eBPF的Cilium將此可程式控制擴展到傳輸層(第4層)和應用層(第7層)。 這允許透過TCP、UDP、ATP和MTCP等協定強制網路策略,這些協定為應用程式提供端到端的通訊服務。

eBPF,一個起源於Linux核心的革命性技術,允許沙箱化的程式在作業系統內運行,為雲端原生環境中的網路和安全性提供更細粒度和更靈活的控制。 與傳統的用戶空間網路相比,這種核心級網路消耗更少的資源並且運行更快,主要是由於Linux核心和用戶空間之間的通訊減少,以及直接存取系統資源。 作為Kubernetes叢集上每個節點的守護程式集部署的Cilium,強制執行使用者定義的網路策略,並將這些定義轉換為eBPF程式。 這種方法使Cilium能夠提供一個簡單的平面Layer 3網絡,並能夠在第3、4和7層(應用程式層級)為HTTP、gRPC或Kafka等協定強制執行網路策略。… Continue reading

「裸奔」的容器,安全問題迫在眉睫

汪照辉 twt企业IT社区

【摘要】容器本身就是弱安全的,容易帶來越權逃逸等問題,同時容器應用研發人員對容器技術又缺乏了解,缺乏相應的安全意識和安全知識,這就帶來了比較嚴重的潛在的安全 問題,有很多的事項迫在眉睫。

【作者】汪照輝,中國銀河證券架構師,專注於容器雲、微服務、DevOps、資料治理、數位轉型等領域,對相關技術有獨特的理解與見解。 擅長於軟體規劃和設計,提出的「平台融合」的觀點越來越被認同和事實證明。 發表了許多技術文章探討容器平台建置、微服務技術、DevOps、數位轉型、資料治理、中台建置等內容,受到了廣泛關注與肯定。

最近測容器安全,才發現部署的容器雲平台和容器應用幾乎在裸奔,每個鏡像和容器都有各種各樣的漏洞,平臺本身也不少問題,真是不測不知道,一測嚇一跳 。 容器本身就是弱安全的,容易帶來越權逃逸等問題,同時容器應用研發人員對容器技術又缺乏了解,缺乏相應的安全意識和安全知識,這就帶來了比較嚴重的潛在的安全問題。

容器安全問題涉及內容很多,比如說鏡像安全、容器運行時安全(入侵偵測監控、入侵攔截和隔離)、容器平臺本身的安全、容器網路安全、微隔離等,任何一項內容做好都不容易 ,而且可能涉及多個部門和團隊,需要協作,所以我們也在討論容器安全應該由安全團隊來負責還是容器雲平台團隊來負責,在安全左移的趨勢下,是否應該更多關注pre- runtime安全性等等。 安全問題無所不在,有很多的事項迫在眉睫。

一、 容器安全的核心在哪?

最近的測試讓我一直在思考容器安全的核心到底該在哪裡。 是鏡像安全? 還是容器運作時安全? 還是主機安全? 網路安全? 雖然都在鼓吹安全左移,但我覺得容器運行時安全依然是核心,要能及時的檢測到安全威脅並自動實現入侵攔截,網絡微隔離或者網絡阻斷可能是最後的手段了。 不過為了減少安全漏洞,降低安全威脅程度,前期的安全準備及安全措施也是至關重要,例如鏡像安全掃描和修補程式修復,平台和網路本身的安全能力等等,都是密切相關。 任何環節都有漏洞,都可能帶來嚴重的問題。

二、 安全左移

安全左移目的就是要提前採取措施修復潛在的漏洞,盡可能在後期的運作過程中增強抗攻擊能力。 對於容器雲端平台來說,基礎鏡像的維護就非常重要。 雖然目前說可以很方便的從網路上下載各種各樣的鏡像文件,但許多鏡像文件都存在這樣那樣的眾多漏洞,如果不加區分的部署在自己的容器雲環境,勢必會帶來很多潛在 的問題。 所以這就需要在容器雲平台提供企業業務應用開發所需的基礎鏡像,例如jdk、tomcat、nginx、mysql、kafka、nodejs、CentOs等等,這些鏡像需要容器團隊來維護並及時的更新,在發現 新的漏洞之後先更新基礎鏡像,然後在適當時間適當的方式用新鏡像更新存量運行時的容器。

基礎鏡像的安全維護可能是一個不小的工作量。 但是這是一個值得做的事情。 許多容器雲廠商也提供像製品庫、應用程式商店一樣的功能來管理鏡像,但缺乏對鏡像的深度維護和安全措施。 這些鏡像往往存在著許多漏洞,在公司內部網路可能還好,一旦運作在網路環境,就面臨極大的威脅。 依照安全左移的思想,最好的方法就是所有部署的鏡像都是安全的鏡像,在部署前解決掉安全問題。 在測試中我們震驚於一個鏡像竟然存在數百個高風險漏洞,如果讓業務應用團隊去修復,基本上是不可能的。 所有的業務應用鏡像最好來自於平台所提供的安全的基礎鏡像。 這樣,至少統一的安全的基礎鏡像會減少安全漏洞,也減少業務團隊自行下載、產生鏡像所帶來的安全隱患。

三、 Pre-Runtime鏡像掃描

提供安全的基礎鏡像應該是容器雲端平台的基本職責之一。 不過業務團隊也需要載入業務應用程式及對應的工具庫等到基礎鏡像,然後產生業務鏡像。 這就可能引入新的安全威脅。 在鏡像部署之前或在鏡像進入鏡像倉庫之前需要進行必要的安全掃描,以偵測鏡像檔案可能存在的漏洞和問題,在部署之前修復鏡像存在的漏洞。

我們在建造容器雲端平台時,“以鏡像倉庫為媒介”,隔離開發和部署,我們不向終端用戶提供Docker和Kubernetes CLI命令,所有的操作都透過平台UI完成。 也就是說要部署鏡像,需上傳鏡像到鏡像倉庫,上傳鏡像倉庫裡的鏡像可以自動被安全掃描。 如果存在高風險漏洞,則可以透過設定的規則禁止部署。

我們測試的容器安全廠商提供Jenkins外掛程式來實現高風險漏洞鏡像阻斷部署,用於CD持續部署流程。 由於思路的不同,實作方式有差別。 不過我個人覺得可以再安全左移一點,把部署阻斷放在鏡像倉庫。 高風險漏洞的鏡像禁止出鏡像倉庫或甚至禁止進鏡像倉庫,在upload時實現鏡像的安全掃描和高危險阻斷。

四、 運行時安全偵測與監控… Continue reading

SD-WAN 如何解決多雲複雜性

Warning: Division by zero in /var/www/html/wwwroot/itrenzheng.hk/wp-content/themes/code-blue_20/functions.php on line 16

Warning: Division by zero in /var/www/html/wwwroot/itrenzheng.hk/wp-content/themes/code-blue_20/functions.php on line 16

Warning: Division by zero in /var/www/html/wwwroot/itrenzheng.hk/wp-content/themes/code-blue_20/functions.php on line 16

思科联天下 作者:JL Valente Vice President, Product Management, Enterprise Routing and SD-WAN

《2023 年全球網路趨勢報告》系列部落格文章(二)

在支援分散式員工方面,雲端是毋庸置疑的重點。 但是,在規模不斷擴大的多雲環境中管理安全連線卻變得日益複雜、耗時且費用高昂。

軟體定義廣域網路 (SD-WAN) 應運而生。 這種強大的抽象軟體層可以用作集中控制平面,讓組織得以實現從任何應用到任何雲端的網路傳輸自動化、簡化和最佳化。

您是否已經準備好基於集中策略、網路洞察和預測性 AI 按需引導流量並透過端到端可視性進一步增強流量引導能力? 在管理此流量和運行網路時,您想變得被動為主動嗎? 如果是的話,請繼續往下看!

消除多雲複雜性

在疫情期間,為了支援在家中和途中辦公的分散式員工,企業加快了轉型為雲端和軟體即服務 (SaaS) 的步伐。 這使得多雲環境成為常態。 我們的《2023 年全球網路趨勢報告》發現,92% 的受訪者在基礎設施中使用多個公有雲,69% 的受訪者使用的 SaaS 應用程式超過五個。

在多雲環境中連接到不同的供應商和網路層導致基礎設施和管理控制器零星分散。 因此,如果組織希望確保提供安全、一致的使用者體驗,則會面臨更高的複雜性和成本。

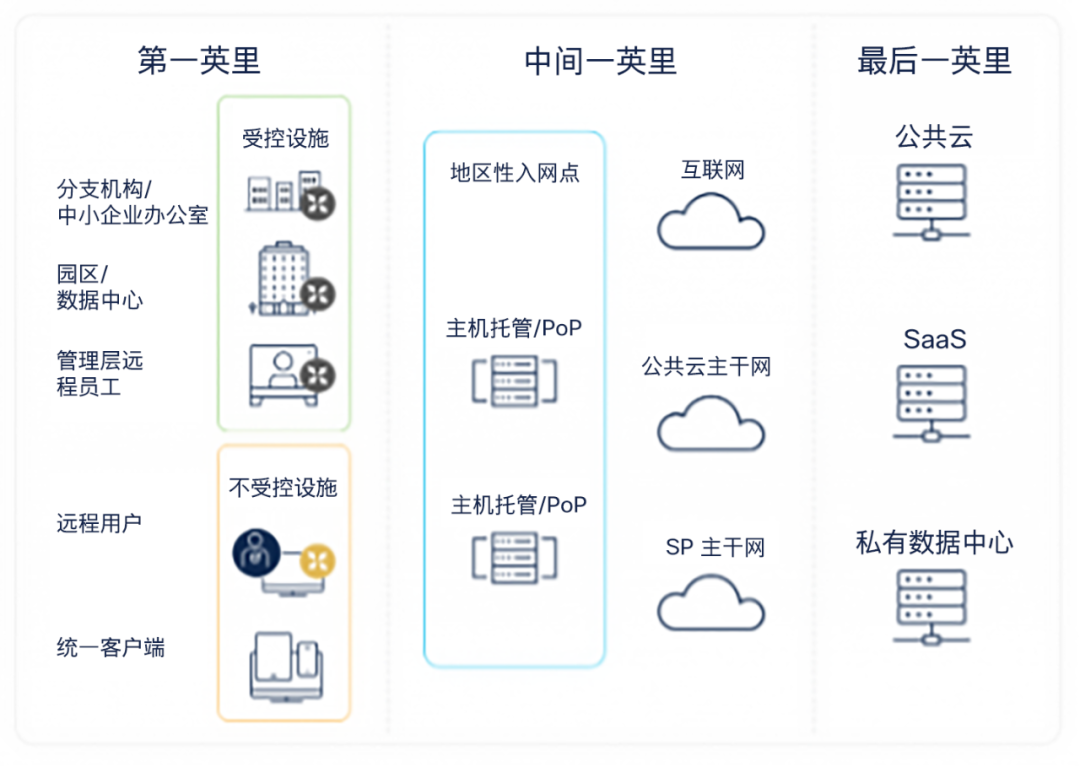

網路複雜性貫穿從第一英里到最後一英里的全程

下面,讓我們研究一下這些網路層,看看為什麼 IT 簡化對於當今移動性極強的員工存取業務關鍵型應用至關重要。

在第一英里,使用者使用各種設備,或從靠近資料中心的辦公室和園區存取服務,或從不受受控設施遠端存取服務(圖 1)。 員工透過多協議標籤交換 (MPLS)、寬頻、Wi-Fi 和蜂窩網路建立連線。 遠端員工透過網際網路業者 (ISP) 連接到位於地區性入網點 (PoP) 的集中器。

圖 1… Continue reading

網路資訊安全設計及防護策略總結

原创 twt社区

【摘要】隨著網路+科技的快速發展,網路DDOS攻擊、勒索病毒、SQL注入、暴力破解、資料洩密等等網路安全事件經常發生,網路資訊安全面臨嚴重的挑戰,為保障客戶的資訊資產安全 ,保障客戶業務系統安全穩定運行,實現“高效預防、高效檢測,快速處理”,本文對網絡信息安全規劃及防護策略進行梳理、總結,希望對大家在實際工作起到借鑒與參考作用。

【作者】陳勇,從事IT產業10多年的老兵,熟悉各類系統,曾分別獲得IBM CATE、HP CSA、SUN SCSA、VMware VCP、HUAWEI HCNP等多項專業認證。

網路資訊安全的運作與防護不僅關係到整個資料中心業務系統穩定運行,同時,由於網路系統的多樣性、複雜性、開放性、終端分佈的不均勻性,致使網路極易遭到駭客、惡性軟體 或非法授權的入侵與攻擊。

鑑於資料資訊的嚴肅性和敏感性,為了保障和加強系統安全,防止偶然因素和惡意原因破壞、更改、洩密,保障工作正常持續進行,同時,提高系統應對威脅和抵禦攻擊的對抗能力和恢復能力 ,需要建置安全保障系統,滿足資訊安全等級保護的要求。 使系統具有抵禦和防範大規模、較強惡意攻擊、較為嚴重的自然災害、電腦病毒和惡意程式碼危害的能力;具有檢測、發現、警報、記錄入侵行為的能力;具有對安全事件進行回應處置, 並且能追蹤安全責任的能力;在系統遭到損害後具有能夠較快恢復正常運作狀態的能力,對於服務保障性要求高的系統,應能快速恢復正常運作狀態;具有對系統資源、使用者、安全 機制等進行集中控管的能力。

1.網路資訊安全範圍

網路資訊安全範圍主要包括:網路結構、網路邊界以及網路設備本身安全等,具體的控制點包括:結構安全、存取控制、安全稽核、邊界完整性檢查、入侵防範、惡意程式碼防範、網路設備防護等 ,透過網路安全的防護,為使用者資訊系統運作提供一個安全的環境。

1.1、結構安全

結構安全範圍包括:

1) 應確保主要網路設備的業務處理能力具備冗餘空間,滿足業務高峰期需求;

2) 應確保網路各部分的頻寬滿足業務高峰期需求;

3) 應在業務終端與業務伺服器之間進行路由控制,建立安全的存取路徑;

4) 應依各業務系統類型、重要性及所涉及資訊的重要程度等因素,劃分不同的子網或網段,並依方便管理及控制的原則為各子網、網段分配位址段;

5) 應避免將重要網段部署在網路邊界處且直接連接外部資訊系統,重要網段與其他網段之間採取可靠的技術隔離手段;

6) 應依照對業務服務的重要次序來指定頻寬分配優先級別,並保證在網路發生擁堵的時候優先保護重要主機。

1.2、門禁控制

存取控制範圍包括:

1)、應在網路邊界部署存取控制設備,啟用存取控制功能;

2)、應能根據會話狀態資訊為資料流提供明確的允許/拒絕存取的能力,控製粒度為連接埠級;

3)、 應對進出網路的資訊內容進行過濾,實現對應用層 HTTP、FTP、TELNET、SMTP、POP3等協定命令級的控制;

4)、 應在會話處於非活躍一定時間或會話結束後終止網路連線;

5)、 應限製網路最大流量數及網路連線數;

6)、 重要網段應採取技術手段防止地址欺騙;

7)、… Continue reading